今国会(第217回)で、3月18日、難解な題名の2つの法案――「重要電子計算機に対する不正な行為による被害の防止に関する法律案」(以後、サイバー防御法案)と「重要電子計算機に対する不正な行為による被害の防止に関する法律の施行に伴う関係法律の整備等に関する法律案」――が提出され、審議が始まった。

今国会では、この2法案とともに日本学術会議の特殊法人化法案も提案されている。いずれの法案も、その本質は戦争する国への準備だと私には映る。

先に成立した経済安保推進法や経済安保情報保護法は、科学者と技術者、科学と技術の軍事技術への囲い込み、監視、経済統制を可能とするものであった。そしてその仕上げが、学術会議の特殊法人化である。軍事研究に批判的な現在の学術会議をつぶし、政府の事業をその意図に沿って素直に受け持つ組織に代え、軍事研究を推進する団体とするのがねらいだからである。

サイバー防御法案の枠組み

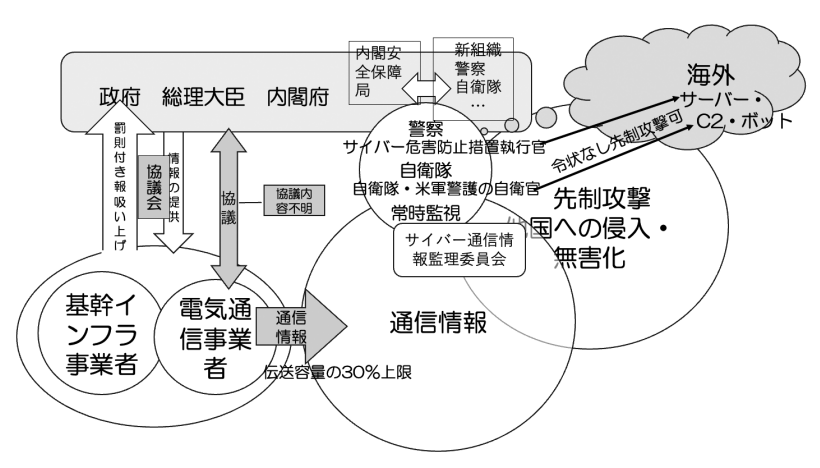

サイバー防御法案の枠組みは、官民連携、通信情報、侵入・無害化の3分野に絞られる。

すなわち、これは2022年12月に発表された「国家安全保障戦略」が指定した課題にほかならない。これに呼応してか、マスメディアなどではサイバー攻撃によって被害を受けた事件が喧伝されるようになり、危険な攻撃には未然に対処する必要があるという点が強調された。3月18日の本会議でも、立法事実でもあるかのように、サイバー攻撃が語られた。

だが、サイバー攻撃による被害のほとんどは、いうまでもないことだが、被害を受けた官民の防備がおろそかであったからで、防備がしっかりした官民は被害には遭っていない。しかし、たびたび経済的被害が語られることで、国家安全保障戦略からの課題であることがいつのまにか忘れられてしまっている。もっとも、3月19日の内閣委員会の冒頭、自民党の議員と担当大臣の間では国家安全保障上の重要課題であることが確認されていた。

サイバー防御法案の意図するところを、かいつまんでいってしまえば、基幹インフラの事業者、電気通信事業者と官が、官民連携し、通信情報を官が収集し、分析し、危険な通信情報の兆候を発見したら、それを発している外国のサーバーに侵入し、無害化する、というものである。

むろん通常では、通信の秘密やプライバシーの侵害は国際法違反であるし、通信情報を勝手に収集することは憲法第21条、電気通信事業法第四条で禁じられている通信の秘密の侵害に当たってしまう。これを違法ではないという法律を作れと国家安全保障戦略は要求したのである。

海外通信情報の収集分析は諜報活動

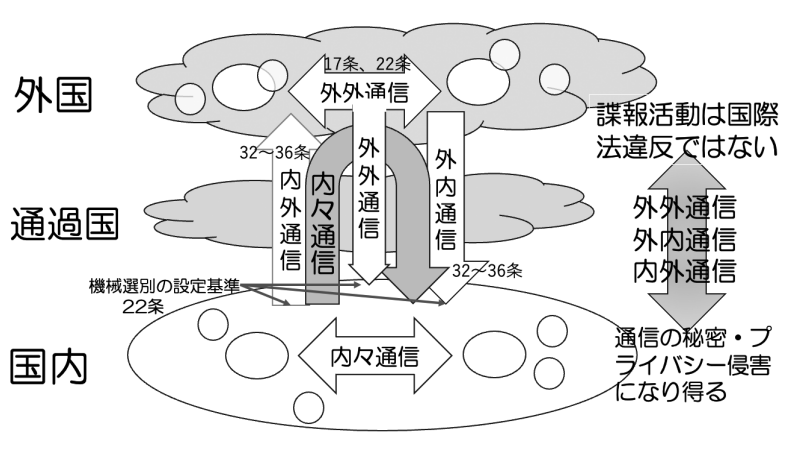

サイバー防御法案の7条、22条、32~36条には見慣れない言葉、すなわち外外通信、外内通信、内外通信が並んでいる(図)。法案には内内通信はない。国内から国内への通信を収集・観察・分析等の対象にすると、通信の秘密、プライバシーの侵害になるので対象としないというものである。これに対して、外国同士(外外)、外国から国内に入ってくるもの(外内)と、国内から外国へ出ていくもの(内外)の3通りを対象にするという。通信情報は、設定基準を設けて機械選別をする。

「外外」では、勝手に外国の通信情報を収集し、調査、分析するということになる。外国の情報を収集・分析する分には国際法違反ではないので調査ができると説明されている。その根拠は、おそらく諜報活動(スパイ活動)を国際法違反とする明示的なものがないことによるのであろう。しかし、通信情報の通過国や対象国から、主権侵害、内政干渉、人権侵害、プライバシー侵害、果ては先制攻撃として武力的な反撃をも生じかねない問題でもある。

また、内内通信といえども、通信情報が海外を経由してくるものは少なくない。そうした通信を外内通信と区別ができるのかも疑問である。内内通信の捜査を厳しく禁じている米国でのデータであるが、2021年には米国人約340万人が調査の対象となったという驚くべき報告もある(Annual Statistical Transparency Report, April 2022, p.21)。手本にしようとしている米国でも、まだ確立した体制が取れているわけではないことがわかる。

内閣府への権力集中

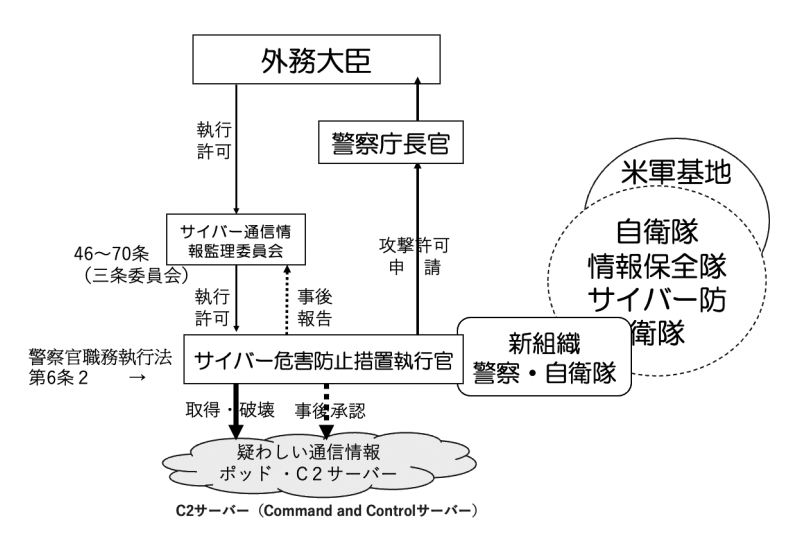

先述の3つの分野(官民連携、通信情報、侵入・無害化)を、政府との関係で図示してみた(下図)。

基幹インフラ事業者は、法案第四条によって重要電子計算機の製造会社、機種や型式、その他の省令で定める事項を報告する義務があり、違反すると罰則規定もある。有識者会議で語られたインシデントが起きた場合の報告、経営方針を含む経営秘密に相当する報告などが省令で定められるのかもしれない。収集した大量のデータがどこにどのように蓄積されるのか不明である。情報漏洩、目的外利用のリスクが法定されてはいるが、その防止を担保する条文はない。電気通信事業者との協議内容は不明だが、通信情報を政府に「提供」させられ、通信の秘密を手渡し、政府の「違法行為」に加担させられる一方、通信の利用者である市民に承諾を得る手続きはない。

その通信情報を手にした政府は、警察・自衛隊と一体となって、内閣府に新しい組織をつくり、侵入・無害化という先制攻撃を実施する体制を構築する。

これに対して、たった5人のサイバー通信情報監理委員会が設置(46~96条)され、委員長と2人の常勤委員及び非常勤委員2人で構成される。所掌事務、任務、任期にはじまり、会議、秘密保持義務など三条委員会の体裁が法定される。第四九条には、委員会の委員長及び委員は独立してその職権を行なうと職権行使の独立性がうたわれる。調査の時にのみ専門職員が雇用され、その報告を受けて委員会が開催され、評価、承諾、勧告などが行なわれる。

しかし、委員会は、政府によるサイバー先制攻撃や侵入・無害化行為の承認という重大な決断を下すことになる。委員会は相手国の主権侵害となる国際紛争や、場合によっては宣戦布告による反撃などに関する責任を負いきれるのか。内閣府に設置される新組織が持つ権限・権力とはまったく釣り合いの取れないこの小委員会は、審査の形式化が危ぶまれる。判断の独立性が担保されるのかも疑問である。原子力ムラならぬ監理ムラの出現が危惧される。

上の図に警察官による侵入・無害化の流れを示した。この警察官は「サイバー危害防止措置執行官」と呼ばれるが、その人数は不明で、おそらく新組織のメンバーが考えられるが、「特に高度に組織的かつ計画的な行為と認められるものが行われた場合」は自衛隊が執行にあたるという。国家安全保障局と新組織が連携して対応するということから、自衛隊やその背後につづく米軍基地のサイバー空間のシームレスな共有は厳しく検討されなければならない。

日米軍事戦略の中のサイバー防御

米国は日本に対して早くから情報の共有が可能な体制を取るように要求していた。日米両国政府は2015年に「日米防衛協力のための指針(ガイドライン)」を決定し、宇宙及びサイバー空間に関する協力を申し合わせた。

「日米両政府は、サイバー空間の安全かつ安定的な利用の確保に資するため、適切な場合に、サイバー空間における脅威及び脆弱性に関する情報を適時かつ適切な方法で共有する。……日米両政府は、適切な場合に、民間との情報共有によるものを含め、自衛隊及び米軍が任務を達成する上で依拠する重要インフラ及びサービスを防護するために協力する。…日本の安全に影響を与える深刻なサイバー事案が発生した場合、日米両政府は、緊密に協議し、適切な協力行動をとり対処する」としていた。

日本に駐留する米軍が利用する重要インフラ及びサービスの防護に日本が主体的に対処することもある。私はここがこの法案の肝だと考えている。

2022年4月の岸田・バイデン日米共同声明では、日米軍事同盟のシームレス化がうたわれた。ここで挙げられた兵器の保守・整備、兵器産業の国際分業、日米軍の一体化、米軍指揮下の自衛隊運用、国際共同兵器研究開発の推進に、セキュリティ・クリアランス法制とサイバー防御は不可欠であった。2023年の日米安全保障委員会(2+2)は「日本の防衛産業のサイバーセキュリティ基準の策定に係る取組を含む、産業サイバーセキュリティ強化の進展を歓迎」とした。日本の防衛産業のサイバー防御の基準策定にまで米国が口を出していることを忘れてはならない。

侵入・無害化の危険

①官民連携

基幹インフラ事業者の膨大な経済情報、装置・プログラム・システム・企業情報等を内閣府が集中管理する。民間経済情報の吸い上げは情報の蓄積・廃棄・情報漏洩・目的外利用など厳正なチェックが求められる。また、経済情報の一極集中管理は経済統制、国家総動員体制づくりとなりかねない危険もあり、歯止めとなる条文が不可欠である。

②通信情報の利用

電気通信事業者から情報を取得するが、利用者の承諾を得るわけではないので、憲法第二一条、電気通信事業法第四条の通信の秘密の侵害が解消されるわけではない。IPアドレス等を使って通信情報の機械的選別を強調しているが、通信の開始・終了時刻、通信先、送信量、ネットワーク上のデバイス間の接続履歴や相互作用のパターン、ドキュメントやファイルの作成者、変更履歴、最終更新日時、ファイルが保存されている場所やアクセス履歴などは通信の秘密に属するもので、通信内容は見ないとしても、これだけの情報を継続的に監視されれば個人情報の特徴は読み取れる。監視は広く浅く行ない、そこから深く絞ることになる。絞る過程ではプライバシーを侵害する危険性がある。海外からの通信の監視、日本を経由する海外の通信の監視のいずれも日本のサイバー空間が舞台で、国内通信の閲覧を回避できない。情報のマスキングも必要に応じて解除することが可能となっており、厳密なチェック体制が不可欠であるが、先に述べたサイバー通信情報監理委員会がこのチェックまでやれる体制にはないとみてよい。

③侵入・無害化の危険

「人の生命、身体又は財産に対する重大な危害が発生するおそれがあるため緊急の必要があるときは、加害関係電気通信の送信元若しくは送信先である電子計算機又は加害関係電磁的記録が記録された電子計算機の管理者その他関係者に対し、加害関係電子計算機に記録されている加害関係電磁的記録の消去その他の危害防止のため通常必要と認められる措置であって電気通信回線を介して行う加害関係電子計算機の動作に係るものをとることを命じ、又は自らその措置をとることができる」(警察官職務執行法の一部(第6条の2)の改正)とある。要するに重大な危害が発生するおそれがあるときには先制的に加害関係者のプログラム、電磁記録の消去、計算機の動作破壊などが、公共の福祉に照らして令状なしでできるとしている。

この行動には、先制攻撃の正当性が立証できるか、また比例原則(危害の大きさと攻撃の大きさが釣り合うこと)の確認が可能か、無害化が唯一の方法なのか、緊急措置が必要であったのか、重大な危険性の証明が可能かなどが問われる。そして、何らか危害を加える行為を計画していたとしても、計画だけであれば違法性はなく、それに対して先制的に攻撃を加えれば国際法違反となり、通信情報通過国からの主権侵害の訴えがなされ、対象国からは宣戦布告と捉えられ、かえって多様な攻撃にさらされることもある。先制攻撃の成功率は100%とは限らない。事後承認による責任の所在も明確ではない。通常、マルウェアやボット、C2サーバーなどからの攻撃は設置から数年たつものも多く、緊急性は少なく、外交交渉をする時間はたっぷりある。

侵入・無害化の分野は先進国でも模索している状態であり、国際的な協議こそ充実すべきだ。脆弱性のある事業者や団体への十分な支援こそが優先されるべきである。警察・自衛隊のサイバー空間への拡大はかつて来た道につながる。廃案に向けて危険な問題点を指摘するものである。